Chưa được phân loại, IgniteNet, Khuyến Mại, Tin Tức

Công cụ khắc phục sự cố Mikrotik Router

Trước đây, chúng ta xem xét các lệnh quan trọng nhất để kiểm tra kết nối và xử lý sự cố, đây là một chút nhắc nhở về cách kiểm tra các tham số giao diện mạng của máy chủ trên máy chủ.

Các cửa sổ Microsoft có một bộ công cụ dòng lệnh hữu ích giúp kiểm tra và cấu hình các giao diện LAN / WAN. Chúng ta sẽ chỉ xem xét các công cụ và các lệnh mạng Windows thường được sử dụng.

Tất cả các công cụ đang được chạy từ cửa sổ thiết bị đầu cuối. Vào Start / Run và nhập “cmd” để mở cửa sổ Command.

Một số lệnh trên cửa sổ là:

ipconfig – được sử dụng để hiển thị các giá trị cấu hình mạng TCP / IP. Để mở nó, nhập “ipconfig” vào dấu nhắc lệnh.

C: \> ipconfig Cấu hình Windows IP Bộ điều hợp Ethernet Kết nối khu vực địa phương: Hậu tố DNS cụ thể cho kết nối. : mshome.net Địa chỉ IPv6 liên kết cục bộ. . . . . : fe80 :: 58ad: cd3f: f3df: bf18% 8 Địa chỉ IPv4. . . . . . . . . . . : 173.16.16.243 Mặt nạ mạng con. . . . . . . . . . . : 255.255.255.0 Gateway mặc định . . . . . . . . . : 173.16.16.1

Ngoài ra còn có một loạt các chức năng bổ sung cho ipconfig . Để có danh sách các tùy chọn bổ sung, hãy nhập ” ipconfig /?” hoặc ” ipconfig -?“.

netstat – hiển thị các kết nối TCP đang hoạt động và các cổng mà máy tính đang nghe, thống kê Ethernet, bảng định tuyến IP, thống kê cho các giao thức IP, ICMP, TCP và UDP. Nó đi kèm với một số tùy chọn để hiển thị một loạt các thuộc tính của mạng và các kết nối TCP “netstat -?”.

nslookup – là một công cụ quản trị dòng lệnh để kiểm tra và xử lý sự cố các máy chủ DNS. Ví dụ: nếu bạn muốn biết địa chỉ IP nào là “www.google.com”, hãy nhập “ nslookup www.google.com ” và bạn sẽ thấy rằng có nhiều địa chỉ 74.125.77.99, 74.125.77.104, 74.125.77.147.

netsh – là một công cụ mà quản trị viên có thể sử dụng để cấu hình và giám sát các máy tính chạy Windows tại dấu nhắc lệnh. Nó cho phép cấu hình giao diện, giao thức định tuyến, tuyến đường, bộ lọc định tuyến và hiển thị cấu hình hiện đang chạy.

Các lệnh rất giống nhau cũng có sẵn trên các máy giống Unix. Ngày nay, hầu hết các cài đặt mạng phân phối Linux có thể được quản lý thông qua giao diện đồ họa, nhưng nó luôn tốt cho việc làm quen với các công cụ dòng lệnh. Dưới đây là danh sách các lệnh và công cụ mạng cơ bản trên Linux:

ifconfig – nó tương tự nhưlệnh ipconfig trên windows. Nó cho phép bật / tắt bộ điều hợp mạng, địa chỉ IP và chi tiết mặt nạ mạng được chỉ định cũng như hiển thị cấu hình giao diện mạng hiện tại.

iwconfig – công cụ iwconfig giống như ifconfig và ethtool cho card không dây. Điều đó cũng xem và đặt chi tiết mạng Wi-Fi cơ bản.

nslookup – cung cấp cho một tên máy chủ và lệnh sẽ trả về địa chỉ IP.

netstat – kết nối mạng in, bao gồm kết nối cổng, bảng định tuyến, thống kê giao diện, kết nối giả mạo và hơn thế nữa. ( netstat – r, netstat – a )

ip – show / thao tác định tuyến, thiết bị, định tuyến chính sách và đường hầm trên máy linux.

Ví dụ, kiểm tra địa chỉ IP trên giao diện bằng lệnh ip :

Chương trình $ ip addr

Bạn có thể thêm tuyến tĩnh bằng lệnh ip sau:

tuyến đường ip thêm {NETWORK address} qua {next hop address} dev {DEVICE} , ví dụ:

$ ip route thêm 192.168.55.0/24 qua 192.168.1.254 dev eth1

các công cụ được đề cập chỉ là một phần nhỏ của các công cụ mạng có sẵn trên Linux. Hãy nhớ rằng nếu bạn muốn có đầy đủ chi tiết về các tùy chọn công cụ và lệnh, hãy sử dụng lệnh man . Ví dụ, nếu bạn muốn biết tất cả các tùy chọn trên ifconfigviết lệnh ifconfig trong terminal.

Kiểm tra kết nối mạng

Sử dụng lệnh ping

Ping là một trong những lệnh được sử dụng phổ biến nhất và được biết đến. Tiện ích quản trị được sử dụng để kiểm tra xem một máy chủ cụ thể có thể truy cập qua mạng Giao thức Internet (IP) và để đo thời gian khứ hồi cho các gói được gửi từ máy chủ cục bộ đến máy chủ đích, bao gồm giao diện của máy chủ cục bộ.

Ping sử dụng giao thức Giao thức Thông báo Điều khiển Internet (ICMP) cho phản hồi echo và yêu cầu echo. Ping gửi các gói yêu cầu echo ICMP tới máy chủ đích và chờ phản hồi ICMP. Đầu ra Ping hiển thị thời gian tối thiểu, trung bình và tối đa được sử dụng cho một gói ping để tìm một hệ thống được chỉ định và trả về.

Từ PC:

Các cửa sổ:

C: \> ping 10.255.255.4

Pinging 10.255.255.4 với 32 byte dữ liệu:

Trả lời từ 10.255.255.4: byte = 32 thời gian = 1ms TTL = 61

Trả lời từ 10.255.255.4: byte = 32 thời gian <1ms TTL = 61

Trả lời từ 10.255.255.4: byte = 32 thời gian <1ms TTL = 61

Trả lời từ 10.255.255.4: byte = 32 thời gian <1ms TTL = 61

Ping thống kê cho 10.255.255.4:

Gói: Đã gửi = 4, Đã nhận = 4, Bị mất = 0 (0%

Thời gian chuyến đi khứ hồi gần đúng tính bằng mili giây:

Tối thiểu = 0 mili giây, Tối đa = 1 mili giây, Trung bình = 0 mili giây

Giống Unix:

andris @ andris-desktop: / $ ping 10.255.255.6 PING 10.255.255.6 (10.255.255.6) 56 (84) byte dữ liệu. 64 byte từ 10.255.255.6: icmp_seq = 1 ttl = 61 thời gian = 1.23 mili giây 64 byte từ 10.255.255.6: icmp_seq = 2 ttl = 61 thời gian = 0.904 mili giây 64 byte từ 10.255.255.6: icmp_seq = 3 ttl = 61 thời gian = 0.780 mili giây 64 byte từ 10.255.255.6: icmp_seq = 4 ttl = 61 thời gian = 0.879 mili giây ^ C --- 10.255.255.6 thống kê ping --- 4 gói được truyền đi, 4 nhận được, mất gói 0%, thời gian 2999ms rtt min / avg / max / mdev = 0,780 / 0,948 / 1,232 / 0,174 mili giây

Nhấn Ctrl-C để dừng quá trình ping.

Từ MikroTik:

[admin @ MikroTik]> ping 10.255.255.4 10.255.255.4 64 byte ping: ttl = 62 thời gian = 2 mili giây 10.255.255.4 64 byte ping: ttl = 62 thời gian = 8 ms 10.255.255.4 64 byte ping: ttl = 62 time = 1 ms 10.255.255.4 64 byte ping: ttl = 62 thời gian = 10 mili giây 4 gói được truyền đi, 4 gói nhận được, mất gói 0% vòng / phút / phút tối đa / phút = 1 / 5,2 / 10 mili giây

Nhấn Ctrl-C để dừng quá trình ping.

Sử dụng lệnh traceroute

Traceroute hiển thị danh sách các bộ định tuyến mà gói đi qua để đến một máy chủ từ xa. Công cụ traceroute hoặc tracepath có sẵn trên thực tế tất cả các hệ điều hành giống Unix và tracert trên các hệ điều hành Microsoft Windows.

Traceroute hoạt động dựa trên giá trị TTL và ICMP “Time Exceeded” tin nhắn. Hãy nhớ rằng giá trị TTL trong tiêu đề IP được sử dụng để tránh các vòng lặp định tuyến. Mỗi hop giảm giá trị TTL bằng 1. Nếu TTL đạt 0, gói tin bị hủy và tin nhắn ICMP Time Exceeded được gửi lại cho người gửi khi điều này xảy ra.

Ban đầu bằng traceroute, giá trị TTL được đặt thành 1 khi bộ định tuyến tiếp theo tìm thấy một gói với TTL = 1 nó đặt giá trị TTL thành 0 và trả lời bằng thông báo “vượt quá thời gian” ICMP tới nguồn. Thông báo này cho phép nguồn biết rằng gói đi qua bộ định tuyến cụ thể đó dưới dạng hop. Tiếp theo thời gian giá trị TTL được tăng lên 1 và cứ tiếp tục như vậy. Thông thường, mỗi bộ định tuyến trong đường dẫn tới đích sẽ giảm trường TTL của một đơn vị TTL bằng 0.

Sử dụng lệnh này bạn có thể thấy các gói đi qua mạng như thế nào và nó có thể thất bại hoặc làm chậm ở đâu. Sử dụng thông tin này bạn có thể xác định máy tính, bộ định tuyến, chuyển mạch hoặc thiết bị mạng khác có thể gây ra sự cố hoặc lỗi mạng.

Từ máy tính cá nhân:

Các cửa sổ:

C: \> tracert 10.255.255.2 Truy tìm tuyến đường đến 10.255.255.2 trong tối đa 30 bước nhảy 1 <1 ms <1 ms <1 ms 10.13.13.1 2 1 ms 1 ms 1 ms 10.255.255.2 Trace hoàn thành.

Giống Unix:

Traceroute và tracepath tương tự, chỉ tracepath không yêu cầu đặc quyền superuser.

andris @ andris-desktop: ~ $ tracepath 10.255.255.6

1: andris-desktop.local (192.168.10.4) 0.123ms pmtu 1500

1: 192.168.10.1 (192.168.10.1) 0.542ms

1: 192.168.10.1 (192.168.10.1) 0.557ms

2: 192.168.1.2 (192.168.1.2) 1.213ms

3: không trả lời

4: 10.255.255.6 (10.255.255.6) 2.301ms đạt được

Tiếp tục: pmtu 1500 bước nhảy 4 trở lại 61

Từ MikroTik:

[admin @ MikroTik]> công cụ traceroute 10.255.255.1

ĐỊA CHỈ ĐỊA CHỈ

1 10.0.1.17 2ms 1ms 1ms

2 10.255.255.1 5ms 1ms 1ms

[admin @ MikroTik]>

Tệp nhật ký

Hệ thống giám sát sự kiện cơ sở cho phép gỡ lỗi các vấn đề khác nhau bằng cách sử dụng Nhật ký. Tệp nhật ký là tệp văn bản được tạo trong máy chủ / bộ định tuyến / máy chủ lưu trữ ghi lại các loại hoạt động khác nhau trên thiết bị. Tệp này là nguồn phân tích dữ liệu chính. RouterOS có khả năng ghi lại các sự kiện hệ thống và thông tin trạng thái khác nhau. Nhật ký có thể được lưu trong bộ nhớ bộ định tuyến (RAM), đĩa, tệp, được gửi qua email hoặc thậm chí được gửi tới máy chủ syslog từ xa.

Tất cả các tin nhắn được lưu trữ trong bộ định tuyến bộ nhớ cục bộ có thể được in từ /logmenu. Mỗi mục có chứa thời gian và ngày khi sự kiện xảy ra, các chủ đề mà thông điệp này thuộc về và bản thân thông điệp.

[admin @ MikroTik] / log> in 15:22:52 hệ thống, thiết bị thông tin được thay đổi bởi quản trị viên 16:16:29 hệ thống, thông tin, tài khoản người dùng quản trị đăng xuất từ 10.13.13.14 qua winbox 16:16:29 hệ thống, thông tin, tài khoản người dùng quản trị đăng xuất từ 10.13.13.14 qua telnet 16:17:16 hệ thống, quy tắc lọc thông tin được thêm bởi quản trị viên 16:17:34 hệ thống, thông tin mangle quy tắc được thêm vào bởi admin 16:17:52 hệ thống, thông tin hàng đợi đơn giản được gỡ bỏ bởi admin 16:18:15 hệ thống, thông tin mạng OSPFv2 được thêm bởi quản trị viên

Đọc thêm về cách đăng nhập vào RouterOS tại đây >>

Ngọn đuốc (/ công cụ ngọn đuốc)

Torch là công cụ giám sát lưu lượng thời gian thực có thể được sử dụng để theo dõi lưu lượng giao thông thông qua giao diện.

Bạn có thể theo dõi lưu lượng được phân loại theo tên giao thức, địa chỉ nguồn, địa chỉ đích, cổng. Torch hiển thị các giao thức bạn đã chọn và tốc độ dữ liệu tx / rx cho mỗi giao thức.

Lưu ý: Các máy khách không dây thuộc cùng một mạng con và đã bật giao tiếp chuyển tiếp mặc định thông qua chip không dây. Lưu lượng truy cập này sẽ không được nhìn thấy bởi công cụ đèn pin.

Thí dụ:

Ví dụ sau đây theo dõi lưu lượng được tạo ra bởi giao thức telnet, giao thức này đi qua giao diện ether1.

[admin @ MikroTik] công cụ> cổng ether1 đuốc = telnet SRC-PORT DST-PORT TX RX 1439 23 (telnet) 1,7kbps 368bps [admin @ MikroTik] công cụ>

Để xem giao thức IP nào được gửi qua ether1:

[admin @ MikroTik] công cụ> giao thức đèn pin ether1 = any-ip PRO .. TX RX tcp 1,06kbps 608bps udp 896bps 3,7kbps icmp 480bps 480bps ospf 0bps 192bps [admin @ MikroTik] công cụ>

Để xem giao thức nào được liên kết với một máy chủ được kết nối với giao diện 10.0.0.144/32 ether1:

[admin @ MikroTik] công cụ> torch ether1 src-address = 10.0.0.144 / 32 protocol = bất kỳ PRO .. SRC-ĐỊA CHỈ TX RX tcp 10.0.0.144 1.01kbps 608bps icmp 10.0.0.144 480bps 480bps [admin @ MikroTik] công cụ>

IPv6

Bắt đầu từ ngọn đuốc v5RC6 có khả năng hiển thị lưu lượng truy cập IPv6. Hai tham số mới được giới thiệu src-address6 và dst-address6 . Thí dụ:

admin @ RB1100test]> / giao diện công cụ đèn pin = cầu nối src-address6 = :: / 0 ip-protocol = any sr

c-address = 0.0.0.0 / 0

MAC-PROTOCOL IP-PROT ... SRC-ĐỊA CHỈ TX RX

ipv6 tcp 2001: 111: 2222: 2 :: 1 60,1kbps 1005,4kbps

ip tcp 10.5.101.38 18.0kbps 3.5kbps

ip vrrp 10.5.101.34 0bps 288bps

ip udp 10.5.101.1 0bps 304bps

ip tcp 10.0.0.176 0bps 416bps

ip ospf 224.0.0.5 544bps 0bps

78,7kbps 1010,0kbps

Để thực hiện / ping công cụ để làm việc với tên miền mà giải quyết địa chỉ IPv6 sử dụng sau đây:

/ ping [: resolve ipv6.google.com]

Theo mặc định, công cụ ping sẽ lấy địa chỉ IPv4.

Winbox

Giao diện Torch hấp dẫn hơn có sẵn từ Winbox (Tool> Torch). Trong Winbox, bạn cũng có thể kích hoạt thanh Lọc bằng cách nhấn phím F trên bàn phím.

Gói Sniffer (/ công cụ sniffer)

Packet sniffer là một công cụ có thể nắm bắt và phân tích các gói được gửi và nhận bởi giao diện cụ thể. gói sniffer sử dụng định dạng libpcap .

Cấu hình Sniffer Packet

Trong ví dụ sau đây streaming-server sẽ được thêm vào, streaming sẽ được kích hoạt, tên tập tin sẽ được thiết lập để kiểm tra và gói sniffer sẽ được bắt đầu và dừng lại sau một thời gian:

[admin @ MikroTik] công cụ sniffer> đặt streaming-server = 192.168.0.240 \

\ ... streaming-enabled = yes file-name = test

[admin @ MikroTik] công cụ sniffer> in

giao diện: tất cả

chỉ tiêu đề: không

giới hạn bộ nhớ: 10

tên tệp: "test"

giới hạn tập tin: 10

streaming-enabled: yes

streaming-server: 192.168.0.240

luồng bộ lọc: có

giao thức lọc: chỉ ip

địa chỉ lọc1: 0.0.0.0/0:0-65535

địa chỉ bộ lọc2: 0.0.0.0/0:0-65535

chạy: không

[admin @ MikroTik] công cụ sniffer> bắt đầu

[admin @ MikroTik] công cụ sniffer> dừng lại

Ở đây bạn có thể chỉ định các tham số sniffer gói khác nhau , như số lượng bộ nhớ đã sử dụng tối đa, giới hạn kích thước tệp trong KB.

Chạy công cụ Sniffer Packet

Có ba lệnh được sử dụng để kiểm soát hoạt động thời gian chạy của gói sniffer:

/ công cụ sniffer start , / tool sniffer stop , / tool sniffer lưu lại.

Lệnh bắt đầu được sử dụng để bắt đầu / đặt lại đánh hơi, ngừng – ngừng đánh hơi. Để lưu các gói sniffed hiện tại trong một tập tin cụ thể lưu lệnh được sử dụng.

Trong ví dụ sau, gói sniffer sẽ được bắt đầu và sau một thời gian - đã dừng lại:

[admin @ MikroTik] công cụ sniffer> bắt đầu [admin @ MikroTik] công cụ sniffer> dừng lại

Dưới đây các gói sniffed sẽ được lưu trong tập tin có tên thử nghiệm :

[admin @ MikroTik] công cụ sniffer> lưu file-name = test

Xem các gói bị đánh hơi

Ngoài ra còn có các menu con khác nhau để xem các gói dữ liệu bị ngửi.

- / gói sniffer công cụ – hiển thị danh sách các gói sniffed

- / giao thức sniffer công cụ – hiển thị tất cả các loại giao thức đã bị ngửi

- / công cụ lưu trữ sniffer – hiển thị danh sách các máy chủ đã tham gia trao đổi dữ liệu mà bạn đã đánh hơi

Ví dụ:

[admin @ MikroTik] gói công cụ sniffer> in # TIME INTERFACE SRC-ADDRESS 0 1,697 ether1 0,0.0.0:68 (bootpc) 1 1,82 ether1 10,0.1,17 2 2,007 ether1 10.0.1.18 3 2.616 ether1 0.0.0.0:68 (bootpc) 4 2.616 ether1 10.0.1.18:45630 5 5,99 ether1 10,0,1,18 6 6.057 ether1 159.148.42.138 7 7,067 ether1 10,0.1.5:1701 (l2tp) 8 8.087 ether1 10.0.1.18:1701 (l2tp) 9 9,977 ether1 10,0.1.18:1701 (l2tp) -- hơn

Hình bên dưới cho thấy giao diện người dùng sniffer trong Winbox , người dùng thân thiện hơn.

Mô tả chi tiết lệnh có thể được tìm thấy trong hướng dẫn >>

Kiểm tra băng thông

Máy đo băng thông có thể được sử dụng để đo thông lượng (Mbps) đến một bộ định tuyến MikroTik khác (hoặc mạng có dây hoặc không dây) và do đó giúp phát hiện ” tắc nghẽn mạng” mạng – điểm mạng có thông lượng thấp nhất .

Thử nghiệm BW sử dụng hai giao thức để kiểm tra băng thông:

- TCP – sử dụng nguyên tắc hoạt động giao thức TCP chuẩn với tất cả các thành phần chính như khởi tạo kết nối, xác nhận gói, cơ chế cửa sổ nghẽn và tất cả các tính năng khác của thuật toán TCP. Vui lòng xem lại giao thức TCP để biết chi tiết về cài đặt tốc độ nội bộ của nó và cách phân tích hành vi của nó. Thống kê cho thông lượng được tính bằng cách sử dụng toàn bộ kích thước của luồng dữ liệu TCP. Vì sự thừa nhận là một hoạt động bên trong của TCP, kích thước và cách sử dụng liên kết của chúng không được bao gồm trong các số liệu thống kê thông lượng. Do đó, số liệu thống kê không đáng tin cậy như số liệu thống kê UDP khi ước lượng thông lượng.

- Lưu lượng UDP – gửi 110% hoặc nhiều gói hơn hiện tại được báo cáo là đã nhận ở phía bên kia của liên kết. Để xem thông lượng tối đa của một liên kết, kích thước gói phải được đặt cho MTU tối đa cho phép bởi các liên kết thường là 1500 byte. Không có sự thừa nhận nào được yêu cầu bởi UDP; triển khai này có nghĩa là gần đúng thông lượng có thể được nhìn thấy.

Hãy nhớ rằng Kiểm tra băng thông sử dụng tất cả băng thông có sẵn (theo mặc định) và có thể ảnh hưởng đến khả năng sử dụng của mạng.

Nếu bạn muốn kiểm tra thông lượng thực của một bộ định tuyến, bạn nên chạy kiểm tra băng thông thông qua bộ định tuyến không phải từ hoặc đến nó. Để làm điều này, bạn cần ít nhất 3 bộ định tuyến được kết nối trong chuỗi:

Máy chủ băng thông – bộ định tuyến đang kiểm tra – Máy khách băng thông.

Lưu ý: Nếu bạn sử dụng giao thức UDP thì Kiểm tra băng thông đếm tiêu đề IP + tiêu đề UDP + dữ liệu UDP. Trong trường hợp nếu bạn sử dụng TCP thì kiểm tra băng thông chỉ đếm dữ liệu TCP (tiêu đề TCP và tiêu đề IP không được bao gồm).

Ví dụ cấu hình:

Máy chủ

Để bật máy chủ kiểm tra băng thông với xác thực ứng dụng khách:

[admin @ MikroTik] / công cụ băng thông-máy chủ> đặt bật = yes authenticate = yes

[admin @ MikroTik] / công cụ băng thông-máy chủ> in

đã bật: có

xác thực: có

phân bổ-udp-cổng-từ: 2000

tối đa phiên: 100

[admin @ MikroTik] / công cụ băng thông-máy chủ>

Khách hàng

Chạy kiểm tra băng thông UDP theo cả hai hướng, tên người dùng và mật khẩu phụ thuộc vào Máy chủ băng thông từ xa. Trong trường hợp này, tên người dùng là ‘admin’ mà không có bất kỳ mật khẩu nào.

[admin @ MikroTik]> giao thức thử nghiệm băng thông công cụ = người dùng udp = admin password = "" direction = both \

address = 10.0.1.5

trạng thái: đang chạy

thời lượng: 22 giây

tx-hiện tại: 97.0Mb / giây

trung bình tx-10 giây: 97,1Mb / giây

tx-tổng-trung bình: 75.2Mb / giây

rx-hiện tại: 91,7Mb / giây

trung bình rx-10 giây: 91,8Mb / giây

rx-tổng-trung bình: 72,4Mb / giây

mất gói: 294

dữ liệu ngẫu nhiên: không

hướng: cả hai

tx-size: 1500

rx-size: 1500

- [Q bỏ | D dump | Cz tạm dừng]

Thông tin thêm và tất cả các mô tả lệnh có thể được tìm thấy trong hướng dẫn >>

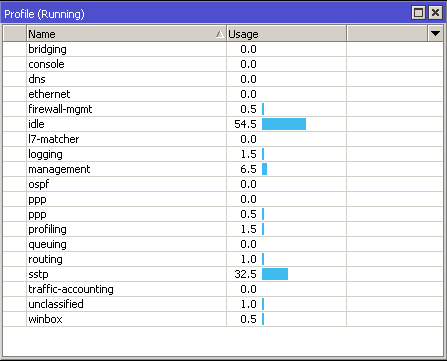

Hồ sơ

Profiler là một công cụ cho thấy việc sử dụng CPU cho mỗi tiến trình đang chạy trên RouterOS. Nó giúp xác định quá trình nào đang sử dụng hầu hết các tài nguyên CPU.