Chưa được phân loại, IgniteNet, Khuyến Mại, Tin Tức

Bảo mật Router Mikrotik của bạn

Các bước sau đây là đề xuất cách bảo vệ bộ định tuyến của bạn. Chúng tôi đặc biệt khuyên bạn nên giữ tường lửa mặc định, nó có thể được vá bằng các quy tắc khác đáp ứng yêu cầu thiết lập của bạn. Các tùy chọn cấu hình và tinh chỉnh khác để tăng cường bảo mật cho bộ định tuyến của bạn được mô tả sau.

Truy cập vào bộ định tuyến

Truy cập tên người dùng

Thay đổi quản trị viên tên người dùng mặc định thành tên khác, tên tùy chỉnh sẽ giúp bảo vệ quyền truy cập vào rotuer của bạn, nếu ai đó có quyền truy cập trực tiếp vào bộ định tuyến của bạn.

/ người dùng in / user set 0 name = myname

Hãy nhập mật khẩu

Bộ định tuyến MikroTik yêu cầu cấu hình mật khẩu, chúng tôi khuyên bạn nên sử dụng công cụ tạo mật khẩu hoặc công cụ tạo mật khẩu khác để tạo mật khẩu an toàn và không lặp lại,

/ người dùng đặt 0 mật khẩu = "! = {Ba3N!" 40TуX + GvKBz? jTLIUcx /, "

Một tùy chọn khác để đặt mật khẩu,

/mật khẩu

Chúng tôi khuyên bạn nên sử dụng phương pháp thứ hai hoặc giao diện Winbox để áp dụng mật khẩu mới cho bộ định tuyến của bạn, chỉ để giữ cho nó an toàn khỏi các truy cập trái phép khác.

Truy cập theo địa chỉ IP

Bên cạnh thực tế là tường lửa mặc định bảo vệ bộ định tuyến của bạn khỏi truy cập trái phép từ các mạng bên ngoài, có thể hạn chế quyền truy cập tên người dùng cho địa chỉ IP cụ thể

/ người dùng đặt 0 cho phép địa chỉ = xxxx / yy

xxxx / yy – mạng con hoặc mạng con của bạn được phép truy cập bộ định tuyến của bạn.

Lưu ý: đăng nhập vào bộ định tuyến bằng thông tin đăng nhập mới để kiểm tra xem tên người dùng / mật khẩu có đang hoạt động hay không.

Dịch vụ định tuyến

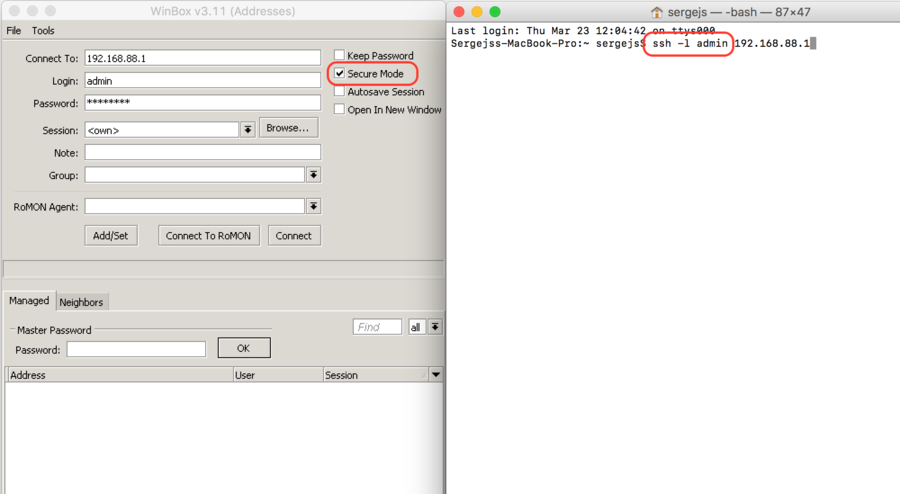

Tất cả các bộ định tuyến sản xuất phải được quản trị bởi SSH, các dịch vụ Winbox hoặc HTTP được bảo đảm. Sử dụng phiên bản Winbox mới nhất để truy cập an toàn.

Dịch vụ RouterOS

Hầu hết các công cụ quản trị RouterOS được cấu hình tại

/ ip dịch vụ in

Chỉ giữ an toàn,

/ ip dịch vụ vô hiệu hóa telnet, ftp, www, api, api-ssl / ip dịch vụ in

và cũng thay đổi cổng mặc định, điều này sẽ ngay lập tức dừng hầu hết các lần đăng nhập SSH ngẫu nhiên bruteforce:

/ ip dịch vụ thiết lập cổng ssh = 2200 / ip dịch vụ in

Additionaly mỗi / thực thể dịch vụ ip có thể được bảo đảm bằng địa chỉ IP được cho phép (dịch vụ địa chỉ sẽ trả lời)

/ ip dịch vụ đặt winbox cho phép địa chỉ = 192.168.88.0 / 24

RouterOS truy cập MAC

RouterOS có các tùy chọn tích hợp để dễ dàng quản lý truy cập vào các thiết bị mạng. Các dịch vụ cụ thể phải được tắt trên mạng sản xuất.

MAC-Telnet

Tắt dịch vụ mac-telnet,

/ bộ công cụ mac-server set-interface-list = none / công cụ in mac-server

MAC-Winbox

Tắt dịch vụ mac-winbox,

/ bộ công cụ mac-server mac-winbox được cho phép-giao diện-danh sách = none / in mac-win mac-server công cụ

MAC-Ping

Tắt dịch vụ mac-ping,

/ bộ ping máy chủ mac-server được bật = không / in ping công cụ mac-server

Khám phá hàng xóm

MikroTik Giao thức khám phá lân cận được sử dụng để hiển thị và nhận ra các bộ định tuyến MikroTik khác trong mạng, vô hiệu hóa khám phá lân cận trên tất cả các giao diện,

/ ip neighbor discovery-settings set discovery-interface-list = none

Máy chủ băng thông

Máy chủ băng thông được sử dụng để kiểm tra thông lượng giữa hai bộ định tuyến MikroTik. Vô hiệu hóa nó trong môi trường sản xuất.

/ công cụ thiết lập băng thông-máy chủ được bật = không

Bộ nhớ cache DNS

Bộ định tuyến có thể đã bật bộ nhớ cache DNS, giúp giảm thời gian giải quyết yêu cầu DNS từ máy khách đến máy chủ từ xa. Trong trường hợp không yêu cầu bộ nhớ cache DNS trên bộ định tuyến của bạn hoặc bộ định tuyến khác được sử dụng cho các mục đích như vậy, hãy tắt nó.

ip dns thiết lập cho phép từ xa-yêu cầu = không

Các dịch vụ khách hàng khác

RouterOS có thể có các dịch vụ khác được kích hoạt (chúng bị tắt theo cấu hình RouterOS mặc định). Proxy bộ nhớ đệm MikroTik,

/ ip proxy set enabled = không

MikroTik vớ proxy,

/ ip socks set enabled = không

Dịch vụ UPNP của MikroTik,

/ ip upnp set enabled = không

MikroTik dịch vụ tên động hoặc đám mây ip,

ip cloud set ddns-enabled = không có cập nhật-thời gian = không

Quyền truy cập SSH an toàn hơn

RouterOS sử dụng mật mã mạnh hơn cho SSH, hầu hết các chương trình mới hơn sử dụng nó, để bật mật mã mạnh SSH:

/ ip ssh set strong-crypto = yes

Giao diện bộ định tuyến

Giao diện Ethernet / SFP

Thực hành tốt là vô hiệu hóa tất cả các giao diện không sử dụng trên bộ định tuyến của bạn, để giảm truy cập trái phép vào bộ định tuyến của bạn.

/ giao diện in / giao diện thiết lập x vô hiệu hóa = yes

- x số lượng giao diện không sử dụng.

LCD

Một số RouterBOARD có module LCD cho mục đích thông tin, thiết lập pin hoặc vô hiệu hóa nó.

/ lcd set enabled = không

Bức tường lửa

Chúng tôi thực sự khuyên bạn nên bật tường lửa mặc định. Dưới đây là một vài điều chỉnh để đảm bảo an toàn hơn, hãy đảm bảo áp dụng các quy tắc khi bạn hiểu họ đang làm gì.

Tường lửa IPv4 đến một bộ định tuyến

- làm việc với các kết nối mới để giảm tải trên bộ định tuyến;

- tạo danh sách địa chỉ cho địa chỉ IP, được phép truy cập vào bộ định tuyến của bạn;

- cho phép truy cập ICMP (tùy chọn);

- thả mọi thứ khác, log = yes có thể được thêm vào các gói nhật ký nhấn vào quy tắc cụ thể;

/ ip bộ lọc tường lửa add action = accept chain = input comment = "cấu hình mặc định" connection-state = thành lập, liên quan add action = accept chain = input src-address-list = allowed_to_router add action = accept chain = giao thức đầu vào = icmp add action = drop chain = đầu vào / ip địa chỉ tường lửa-danh sách thêm địa chỉ = 192.168.88.2-192.168.88.254 list = allowed_to_router

Tường lửa IPv4 cho khách hàng

- Các gói được thiết lập / liên quan được thêm vào fasttrack để có thông lượng dữ liệu nhanh hơn, tường lửa sẽ chỉ hoạt động với các kết nối mới;

- thả kết nối không hợp lệ và đăng nhập chúng với tiền tố không hợp lệ;

- thả nỗ lực để tiếp cận không phải địa chỉ công cộng từ mạng cục bộ của bạn, áp dụng address-list = not_in_internet trước đây, bridge1 là giao diện mạng cục bộ, đăng nhập với! public_from_LAN;

- thả các gói tin không được NATed, ether1 là giao diện công khai, các lần đăng nhập với tiền tố NAT;

- thả các gói tin đến từ Internet, mà không phải là địa chỉ IP công cộng, ether1 là giao diện công cộng, đăng nhập nỗ lực với tiền tố công cộng;

- thả các gói từ mạng LAN không có LAN IP, 192.168.88.0/24 là mạng cục bộ được sử dụng mạng con;

/ ip bộ lọc tường lửa add action = fasttrack-connection chain = forward bình luận = FastTrack connection-state = thành lập, liên quan add action = accept chain = forward comment = "Được thành lập, liên quan" trạng thái kết nối = được thiết lập, liên quan add action = drop chain = forward comment = "Thả không hợp lệ" connection-state = invalid log = yes log-prefix = không hợp lệ add action = drop chain = forward comment = "Thả cố gắng để không đến địa chỉ công cộng từ mạng LAN" dst-address-list = not_in_internet trong giao diện = bridge1 log = yes log-prefix =! public_from_LAN out-interface =! bridge1 add action = drop chain = forward comment = "Thả các gói tin đến không bị NAT" kết nối-nat-state =! dstnat trạng thái kết nối = new in-interface = ether1 log = yes log-prefix =! NAT add action = drop chain = forward comment = "Thả vào từ internet không phải là IP công cộng" trong giao diện = ether1 log = yes log-prefix =! public src-address-list = not_in_internet add action = drop chain = forward comment = "Thả các gói tin từ mạng LAN không có LAN IP" trong giao diện = bridge1 log = yes log-prefix = LAN_! LAN src-address =! 192.168.88.0/24 / ip địa chỉ tường lửa-danh sách thêm địa chỉ = 0.0.0.0 / 8 bình luận = danh sách RFC6890 = not_in_internet thêm địa chỉ = 172.16.0.0 / 12 bình luận = danh sách RFC6890 = not_in_internet thêm địa chỉ = 192.168.0.0 / 16 nhận xét = RFC6890 list = not_in_internet thêm địa chỉ = 10.0.0.0 / 8 bình luận = RFC6890 list = not_in_internet thêm địa chỉ = 169.254.0.0 / 16 nhận xét = RFC6890 list = not_in_internet thêm địa chỉ = 127.0.0.0 / 8 nhận xét = RFC6890 list = not_in_internet thêm địa chỉ = 224.0.0.0 / 4 nhận xét = Danh sách Multicast = not_in_internet thêm địa chỉ = 198.18.0.0 / 15 nhận xét = danh sách RFC6890 = not_in_internet thêm địa chỉ = 192.0.0.0 / 24 bình luận = RFC6890 list = not_in_internet thêm địa chỉ = 192.0.2.0 / 24 bình luận = danh sách RFC6890 = not_in_internet thêm địa chỉ = 198.51.100.0 / 24 nhận xét = danh sách RFC6890 = not_in_internet thêm địa chỉ = 203.0.113.0 / 24 bình luận = danh sách RFC6890 = not_in_internet thêm địa chỉ = 100.64.0.0 / 10 nhận xét = RFC6890 list = not_in_internet thêm địa chỉ = 240.0.0.0 / 4 bình luận = danh sách RFC6890 = not_in_internet thêm địa chỉ = 192.88.99.0 / 24 bình luận = "chuyển tiếp 6to4 Anycast [RFC 3068]" list = not_in_internet

IPv6

Gói IPv6 hiện tại bị tắt theo mặc định. Vui lòng kích hoạt gói cẩn thận vì RouterOS sẽ không tạo bất kỳ quy tắc tường lửa mặc định nào cho IPv6 vào lúc này.

IPv6 ND

Vô hiệu hóa tính năng dò tìm hàng xóm IPv6

/ ipv6 nd set [find] disabled = yes

Tường lửa IPv6 đến một bộ định tuyến

- làm việc với các gói mới, chấp nhận các gói được thiết lập / liên quan;

- thả địa chỉ liên kết địa phương từ giao diện Internet;

- chấp nhận truy cập vào một bộ định tuyến từ địa chỉ liên kết địa phương, chấp nhận địa chỉ multicast cho mục đích quản lý, chấp nhận địa chỉ của bạn để truy cập bộ định tuyến;

- thả bất cứ thứ gì khác;

/ ipv6 bộ lọc tường lửa add action = accept chain = input comment = "cho phép thành lập và liên quan" trạng thái kết nối = được thiết lập, liên quan add chain = input action = chấp nhận giao thức = icmpv6 bình luận = "chấp nhận ICMPv6" add chain = input action = chấp nhận giao thức = udp port = 33434-33534 comment = "defconf: chấp nhận theo dõi UDP" add chain = input action = chấp nhận giao thức = udp dst-port = 546 src-address = fe80 :: / 16 comment = "chấp nhận ủy nhiệm tiền tố DHCPv6-Client.) add action = drop chain = input in-interface = sit1 log = yes log-prefix = dropLL_from_public src-address = fe80 :: / 16 add action = accept chain = input comment = "cho phép địa chỉ được phép" src-address-list = được phép add action = drop chain = đầu vào / ipv6 địa chỉ tường lửa thêm địa chỉ = fe80 :: / 16 list = được phép thêm địa chỉ = xxxx :: / 48 list = được phép thêm địa chỉ = ff02 :: / 16 nhận xét = danh sách multicast = được phép

Tường lửa IPv6 cho khách hàng

IPv6 được kích hoạt giúp khách hàng của bạn sẵn sàng cho mạng công cộng, đặt tường lửa thích hợp để bảo vệ khách hàng của bạn.

- chấp nhận thành lập / liên quan và làm việc với các gói dữ liệu mới;

- thả các gói không hợp lệ và đặt tiền tố cho các quy tắc;

- chấp nhận các gói ICMP;

- chấp nhận kết nối mới từ khách hàng của bạn với Internet;

- thả mọi thứ khác.

/ ipv6 bộ lọc tường lửa add action = accept chain = forward bình luận = thành lập, liên kết trạng thái kết nối = thành lập, liên quan add action = drop chain = forward comment = invalid connection-state = invalid log = yes log-prefix = ipv6, không hợp lệ add action = accept chain = forward comment = icmpv6 trong giao diện =! sit1 protocol = icmpv6 add action = accept chain = forward comment = "mạng cục bộ" trong giao diện =! sit1 src-address-list = được phép Thêm action = drop chain = forward log-prefix = IPV6